Management of DMARC control for email impersonation of domains in the .co TLD - part 1

by Manuel Humberto Santander Pelaez (Version: 1)

There is a cybersecurity risk inherent to the human being that we will not be able to eliminate completely and it is the implicit need to "click" on links that come to us, especially through email, which may be the prelude to the materialization of a cyber attack through an APT.

One of the favorite ways for attackers to trigger social engineering attacks is to impersonate domains that are considered trusted by companies. This allows potential victims to trust incoming emails by the email address that sends them and from there trigger the delivery of the threat.

There is a simple control to implement and it is DMARC, which is a control whose purpose is to avoid the impersonation of domains through emails. It requires as a prerequisite the implementation together of two others (SPF and DKIM). In this diary we will review the DKIM configuration status for all the CO tld with the active domain zone as of April 2023 from the zonefiles.io website. Here are some relevant numbers from the sample:

| Total domains in zone from zonefiles.io | 388802 |

|---|---|

| Total of reachable domains | 371374 |

| com.co domains | 32498 (8.75%) |

| net.co domains | 1393 (0.37%) |

| gov.co domains | 3468 (0.93%) |

| nom.co domains | 67 (0.01%) |

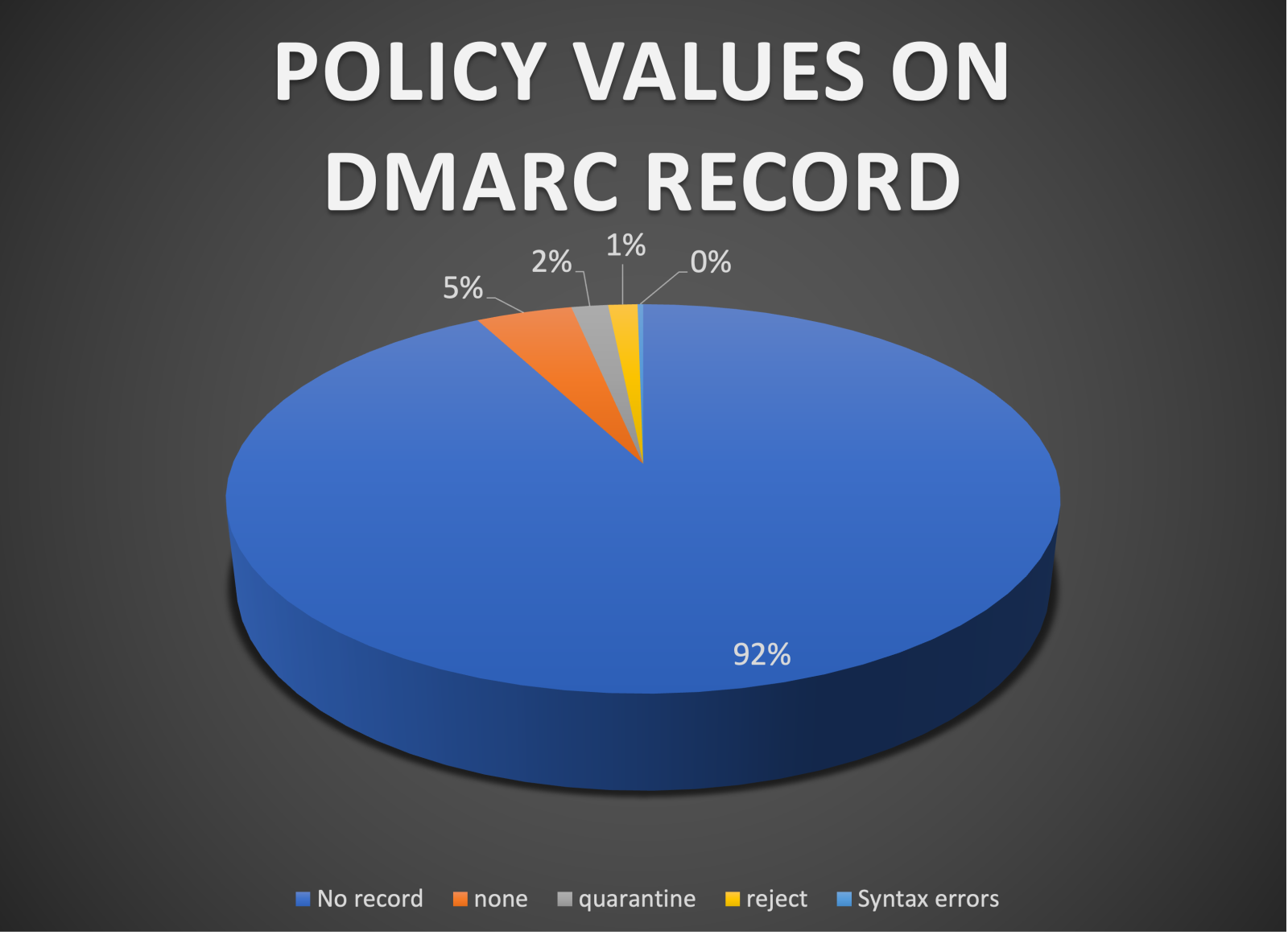

What are the results with the DMARC policy?

This means 96.94% of the domains do not have any DMARC protection, 1.7% has a quarantine policy and 1.36% a reject policy, which is quite bad as the attackers has an open field to invade with attacks like spearphishing. Syntax errors are 0.26%

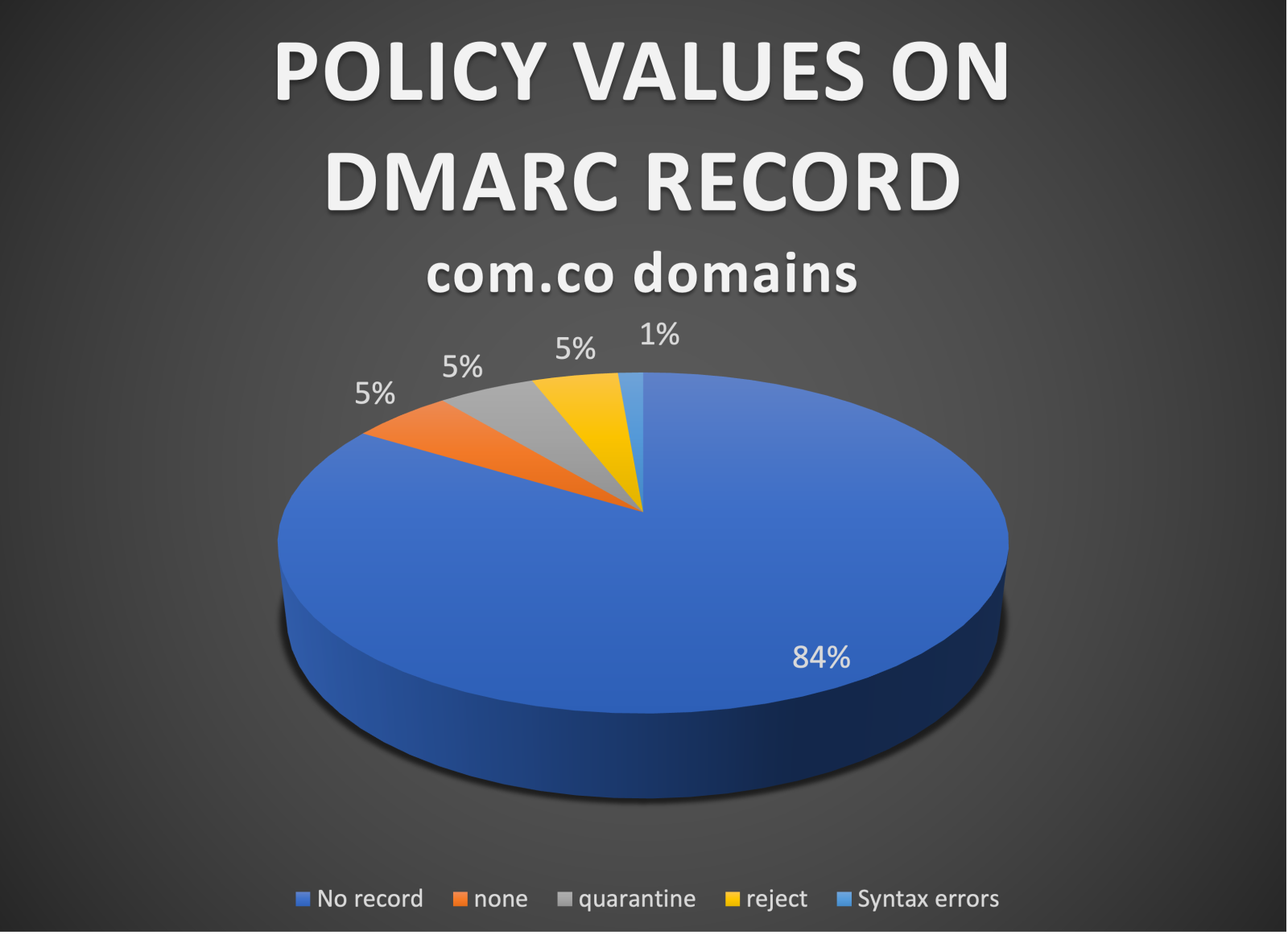

Let's see how this goes with com.co domains:

This means 89.03% of the domains do not have any DMARC protection, 5.09% has a quarantine policy and 4.56% a reject policy, which is also quite bad as the attackers has an open field to invade with attacks like spearphishing. Syntax errors increased this time to 1.33%.

Email domain impersonation risk in the .co TLD is quite high. Domain admins should implement DMARC as it's quite easy:

- If you have office365, you can follow this tutorial.

- If you have google, you can follow this tutorial.

- If you have linux DNS and email, you can follow this tutorial.

--------------------------------------- BEGIN OF SPANISH SECTION ----------------------------------------------------------------

Existe un riesgo de ciberseguridad inherente al ser humano que no vamos a poder eliminar por completo y es la necesidad implícita de “clickear” en los enlaces que nos llegan, especialmente a través del correo electrónico, que puede ser la antesala de la materialización de un ciberataque a través de una APT.

Una de las formas favoritas de los atacantes para desencadenar ataques de ingeniería social es hacerse pasar por dominios que las empresas consideran de confianza. Esto permite que las víctimas potenciales confíen en los correos electrónicos entrantes por la dirección de correo electrónico que los envía y desde allí desencadenar la entrega de la amenaza.

Hay un control sencillo de implementar y es DMARC, que es un control cuyo fin es evitar la suplantación de dominios a través de correos electrónicos. Requiere como requisito previo la implementación en conjunto de otros dos (SPF y DKIM). En este diario revisaremos el estado de configuración de DKIM para todos los CO tld con la zona de dominio activa a partir de abril de 2023 desde el sitio web zonefiles.io. Aquí hay algunos números relevantes de la muestra:

| Total de dominios en la zona obtenidos de zonefiles.io | 388802 |

|---|---|

| Dominios alcanzables | 371374 |

| Dominios com.co | 32498 (8.75%) |

| Dominios net.co | 1393 (0.37%) |

| Dominios gov.co | 3468 (0.93%) |

| Dominios nom.co | 67 (0.01%) |

¿Cuáles son los resultados con la política DMARC?

Esto significa que el 96,94 % de los dominios no tienen ninguna protección DMARC, el 1,7 % tiene una política de cuarentena y el 1,36 % una política de rechazo, lo cual es bastante malo ya que los atacantes tienen un campo abierto para invadir con ataques como el spearphishing. Los errores de sintaxis son 0.26%

Veamos los resultados asociados a los dominios com.co:

Esto significa que el 89,03 % de los dominios no tienen ninguna protección DMARC, el 5,09 % tiene una política de cuarentena y el 4,56 % una política de rechazo, lo que también es bastante malo ya que los atacantes tienen un campo abierto para invadir con ataques como el spearphishing. Los errores de sintaxis aumentaron esta vez al 1,33%.

El riesgo de suplantación de dominio de correo electrónico en el TLD .co es bastante alto. Los administradores de dominio deben implementar DMARC ya que es bastante fácil:

- Si tiene Office365, puede seguir este tutorial.

- Si tienes google, puedes seguir este tutorial.

- Si tiene DNS y correo electrónico de Linux, puede seguir este tutorial.

Manuel Humberto Santander Peláez

SANS Internet Storm Center - Handler

Twitter: @manuelsantander

Mastodon:manuelsantander@infosec.exchange

Linkedin:manuelsantander

email:msantand@isc.sans.org

Comments